*Running Processes的觀察與DLL注入處理。

這就是重頭戲了,不少dll的威脅都會注入系統正常程序,導致防毒軟體及HijackThis無法處理。

引用:

▲可以處理dll注入的工具大致上有兩種,基本上差異都不大,ProcessExplorer+Icesword模式、Unlocker模式。

至於要用哪種就視個人而定,下面是ProcessExplorer+Icesword模式,若您要使用Unlocker模式請見常見問題的問題(3)。

,請在文章頂部下載。

該程式有內建dll注入搜尋功能,非常的方便,由於是示範,所以就隨便拿一個正常的系統dll檔示範。

按下上方

工具列的

Find >

Find Handle dll.. 這個選項。

然後就會出現這一個視窗,就

輸入要尋找的名稱按下

Search,在進行等待一下就會出現被注入的系統檔案囉,處理注入要使用到

icesowrd。

(記得要先把被注入的程序記起來,不然等等會找不到。)

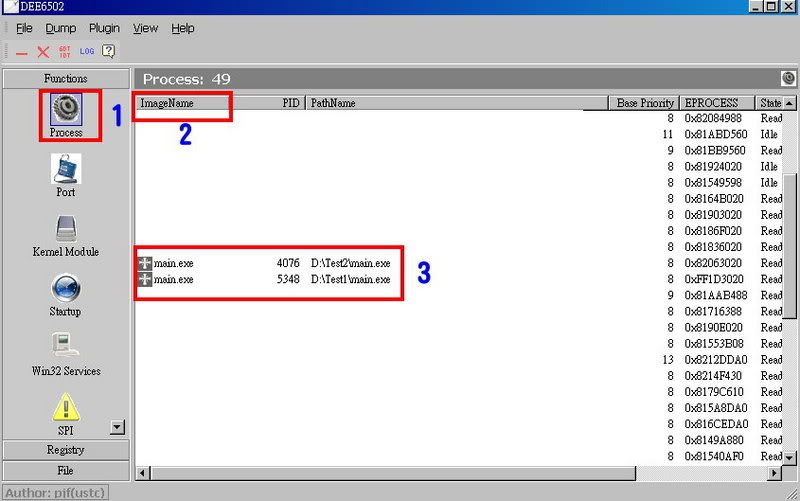

首先啟動

icesowrd,切到

Process模式,在剛剛使用

ProcessExplorer找到的程序上面按下右鍵,選擇

Module Informatiom。

(當然,這也只是示範,隨便找一個dll而已。)

隨後就會跳出視窗,然後顯示出該程式所有dll注入狀況,尋找剛剛的問題dll,按下

Unload(Force)即可卸載。

(有些dll刪不掉的時候,就代表可能有注入系統程序,要先卸載才有辦法移除。)

真實案例舉例。

[PID: 1656][C:\windows\Explorer.EXE] [Microsoft Corporation, 6.00.2900.2180 (xpsp_sp2_rtm.040803-2158)]

[C:\WINDOWS\system32\bdscheca100.dll] [N/A, N/A]

[C:\Program Files\NetLimiter\nl_lsp.dll] [N/A, N/A]

[C:\windows\system32\nl_msgc.dll] [N/A, N/A]

[C:\Program Files\Internet Explorer\PLUGINS\system18.sys] [N/A, N/A]

[C:\Program Files\Internet Explorer\IEXPLORE.Dat] [N/A, N/A]

[C:\Program Files\Internet Explorer\IEXPLORE.win] [N/A, N/A]

[C:\windows\system32\KB8964225.log] [N/A, N/A]

[C:\windows\system32\windhcp.ocx] [N/A, N/A]

[C:\windows\system32\CNMLM5y.DLL] [CANON INC., 1.80.2.50]

[C:\windows\System32\spool\PRTPROCS\W32X86\CNMPD5y.DLL] [CANON INC., 1.80.2.50]

由這篇特殊的狀況看出,會注入正常系統程序的不只有dll檔,這邊還看見了一堆奇怪的副檔名,不過全數當作dll處理即可。

[PID: 1444][C:\WINDOWS\Explorer.EXE] [Microsoft Corporation, 6.00.2800.1221 (xpsp2.030511-1403)]

[C:\WINDOWS\off1win.dll] [N/A, N/A]

由這篇可以看出,這個off1win.dll注入了Explorer.EXE裡頭。

[PID: 592][C:\WINDOWS\System32\RUNDLL32.EXE] [Microsoft Corporation, 5.1.2600.0 (xpclient.010817-1148)]

[C:\WINDOWS\System32\NvMcTray.dll] [NVIDIA Corporation, 6.14.10.7190]

[C:\WINDOWS\System32\NVRSZHT.DLL] [NVIDIA Corporation, 6.14.10.7190]

[C:\WINDOWS\off1win.dll] [N/A, N/A]

當然,會不注入的不只有Explorer.EXE,這篇就是注入RUNDLL32.EXE,注入svchost的也很常見。

p.s 上述三個案例,上面兩個我都把正常系統檔案去除才貼出來,這篇有把正常的dll顯示出來,所以在Running Processes看到的資料會是一整串,這時就要過濾掉正常系統檔,再去檢查異常了。

常見小狀況補充說明。

*若在Running Processes部份,版上大大列出EXE執行檔,那代表該檔案正在執行,通常進入安全模式就不會在執行,不過還是建議用Icesword的Process功能檢查一下有否在運行,在Running Processes部份的EXE檔列出來只是方便處理,並不需要拿ProcessExplorer下去搜尋,不會有結果的。

*在Running Processes部份的dll檔,我進入安全模式搜尋沒搜到怎麼辦?

這當然更好,這代表沒有dll注入狀況,直接刪除即可。